Armis, azienda specializzata nella sicurezza e visibilità degli asset, ha rilasciato una nuova indagine, identificando i dispositivi più rischiosi che costituiscono una minaccia per i segmenti delle infrastrutture critiche: industria manufatturiera, utilities e trasporti. I dati analizzati dall’Asset Intelligence e Security Platform di Armis, che tiene traccia di oltre tre milioni di asset, ha rilevato che i dispositivi di tecnologia operativa (OT) e i sistemi di controllo industriale (ICS) che presentano il rischio più elevato per questi settori sono le engineering workstation, i server SCADA e quelli di automazione, i servizi historian e i controller a logica programmabile (PLC).

La gestione delle priorità e delle vulnerabilità è un aspetto problematico

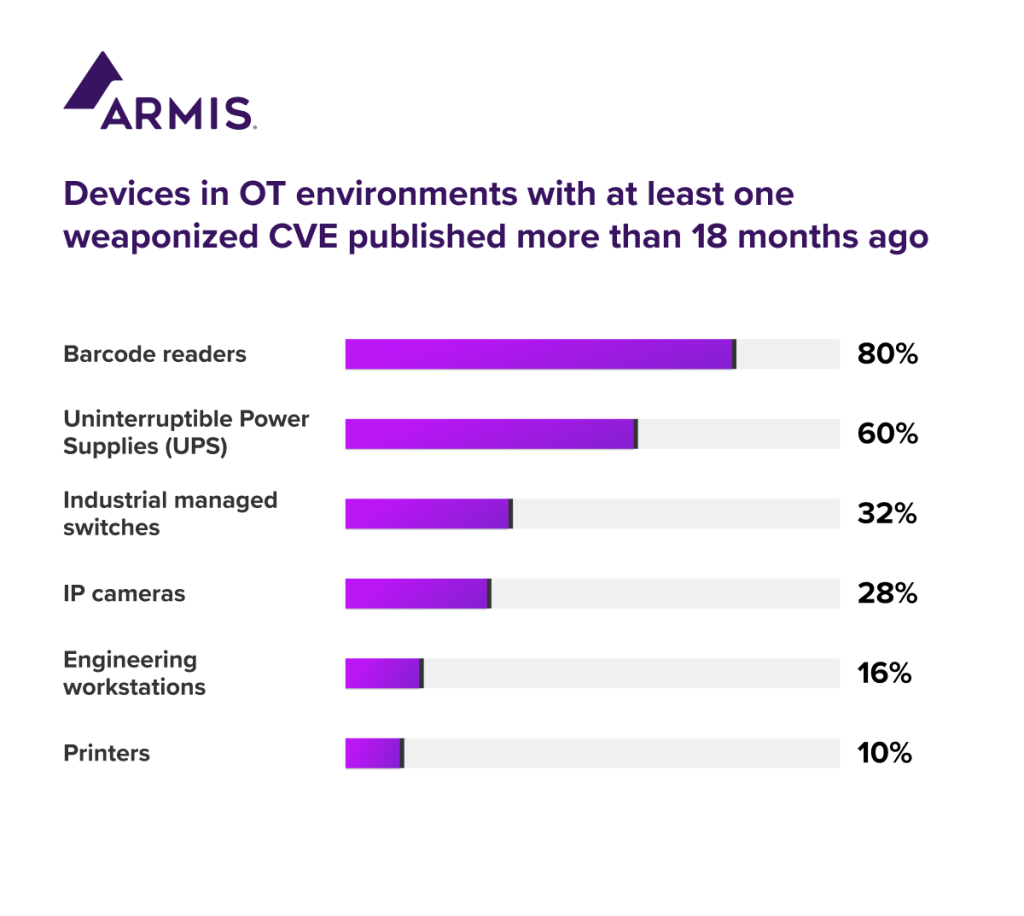

L’indagine di Armis ha rilevato che le engineering workstation sono il dispositivo OT che ha ricevuto il maggior numero di tentativi di attacco nel settore negli ultimi due mesi, seguite dai server SCADA. Infatti, il 56% delle engineering workstation presenta almeno una vulnerabilità critica senza patch e il 16% è a rischio di almeno una CVE (Common Vulnerabilities and Exposure) utilizzata da attacchi, pubblicata più di 18 mesi fa.

I gruppi di continuità (UPS) sono la terza tipologia di dispositivo ad aver subito il maggior numero di tentativi di attacco negli ultimi due mesi. Sebbene siano fondamentali per garantire la continuità operativa in caso di interruzione dell’alimentazione, i dati hanno mostrato che il 60% dei dispositivi UPS presenta almeno una CVE di gravità critica senza patch che, come evidenziato da TLStorm, potrebbe potenzialmente portare i criminali a causare danni fisici al dispositivo stesso o ad altre risorse ad esso collegate.

I controller a logica programmabile (PLC) sono un altro esempio. Il 41% di essi, infatti, presenta almeno una CVE di gravità critica senza patch. Questi dispositivi legacy sono di grande importanza perché, se attaccati, potrebbero causare l’interruzione delle operazioni centrali, ma l’indagine di Armis ha evidenziato che possono essere soggetti a fattori di rischio elevati come la fine del supporto hardware e firmware.

Altri dispositivi rischiosi individuati da Armis

Una serie di altri dispositivi rappresenta un rischio per il settore manifatturiero, dei trasporti e utilities, in quanto presentano almeno una CVE utilizzata da attacchi e pubblicata prima di gennaio 2022: l’85% dei lettori di codici a barre, il 32% degli switch industriali gestiti, il 28% delle telecamere IP e il 10% delle stampanti.

Il settore OT è caratterizzato dalla presenza di più sedi, più linee di produzione e linee di distribuzione complesse, oltre a vantare una grande quantità di dispositivi gestiti e non gestiti sulle loro reti. In questo contesto, capire da dove proviene il rischio e dove è necessario intervenire rappresenta una sfida significativa e può costituire un ostacolo alla gestione delle vulnerabilità, creando un punto di attacco per gli attori malintenzionati.

“All’interno di un ambiente ICS è piuttosto comune avere dispositivi vulnerabili, quindi i professionisti hanno bisogno di vedere quali risorse sono presenti sulla loro rete e di informazioni aggiuntive su ciò che questi dispositivi stanno effettivamente facendo“, ha dichiarato Nadir Izrael, CTO e co-fondatore di Armis. “I dati di contesto consentiranno ai team di definire il rischio che ogni dispositivo rappresenta per l’ambiente OT. Questo consente di dare priorità alla correzione delle vulnerabilità critiche e/o utilizzate da attacchi per ridurre tempestivamente la superficie di esposizione“.

C’è bisogno di collaborazione tra i team OT e IT

Il settore OT è cambiato in modo significativo negli ultimi anni grazie alla convergenza tra OT e Information Technology (IT). Questo avvicinamento sta generando una nuova fase dell’era industriale e consentirà una collaborazione inter-dimensionale, anche se la gestione unificata di entrambi gli ambienti non è ancora avvenuta. Con i team OT focalizzati sui sistemi di controllo industriale, sulla mitigazione dei rischi per l’OT e sulla garanzia dell’integrità complessiva degli ambienti operativi, i processi IT sono stati trascurati.

Secondo l’analisi di Armis, quattro dei cinque dispositivi a maggior rischio sono dotati di sistemi operativi Windows, il che dimostra come la comprensione di base del rischio delle risorse e la protezione delle risorse vulnerabili siano ancora una sfida per i team IT e OT.

Armis ha analizzato diverse tipologie di dispositivi e ha rilevato che molti sono più esposti a potenziali attacchi perché utilizzano il protocollo SMBv.1, sistemi operativi non più supportati e molte porte aperte. SMBv.1 è un protocollo legacy, non crittografato e complicato, con vulnerabilità che sono state prese di mira nei famigerati attacchi Wannacry e NotPetya. In passato gli esperti di sicurezza avevano consigliato alle aziende di smettere completamente di utilizzarlo, ma i dati dimostrano che è ancora preminente nel settore.

“Da un punto di vista organizzativo, un approccio alla gestione delle vulnerabilità basato sul rischio deve andare di pari passo con la collaborazione dei reparti OT e IT per coordinare gli sforzi di mitigazione“, ha concluso il co-fondatore di Armis. “I progetti trasversali tra i vari dipartimenti contribuiranno a snellire i processi e la gestione delle risorse a ottenere una maggiore conformità e sicurezza dei dati. In generale, per affrontare le sfide della nuova era industriale, i professionisti della sicurezza hanno bisogno di una soluzione di sicurezza di convergenza IT/OT che protegga tutti gli asset connessi alla rete“.