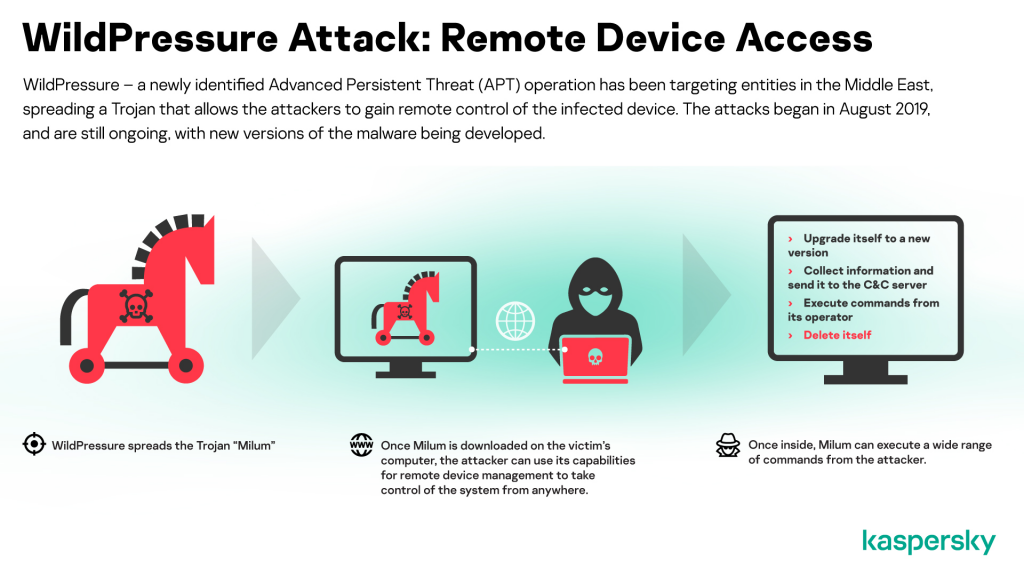

Il team di ricerca Kaspersky ha individuato una campagna mirata per la distribuzione del trojan malevolo Milum, che consente di ottenere il controllo da remoto dei dispositivi, compresi quelli delle aziende del comparto industriale. La campagna è ancora attiva ed è stata denominata WildPressure.

Le minacce persistenti avanzate (APT) sono comunemente associate agli attacchi informatici più complessi. Spesso l’attaccante ottiene, senza destare sospetti, l’accesso privilegiato a un sistema allo scopo di rubare informazioni o di interromperne il normale funzionamento. Questi attacchi sono tipicamente creati e distribuiti da soggetti che dispongono di grandi risorse finanziarie e professionali, pertanto WildPressure ha immediatamente destato l’attenzione dei ricercatori di Kaspersky.

Ad oggi, il team di Kaspersky è stato in grado di analizzare diversi campioni, quasi identici, del Trojan “Milum”, il cui codice non presenta alcuna somiglianza con le campagne malevole già note. Tutti questi campioni sono in grado di gestire i dispositivi a distanza, permettendo dunque a un attaccante di colpire il sistema e prenderne il controllo da qualsiasi luogo. In particolare, il Trojan è in grado di:

- Scaricare ed eseguire i comandi dati dall’amministratore

- Acquisire diverse informazioni dal dispositivo attaccato e inviarle al server di comando e controllo

- Aggiornarsi automaticamente a una nuova versione

Il Trojan “Milum” è stato rilevato per la prima volta dal GReAT team di Kaspersky nell’agosto del 2019. L’analisi del codice del malware ha permesso di stabilire che la data di creazione dei primi tre campioni risalisse a marzo 2019. In base alle informazioni ricavate dalla telemetria attualmente disponibile, i ricercatori di Kaspersky ritengono che la maggior parte degli obiettivi di questa campagna si trovi in Medio Oriente, e che sia tuttora in corso. Restano ancora molti punti da chiarire su questa campagna, tra cui l’esatto meccanismo di diffusione di Milum.

“Gli attacchi rivolti al settore industriale generano sempre grande preoccupazione. Gli analisti dovrebbero prestare particolare attenzione a questo tipo di minacce perché le conseguenze di un attacco contro un obiettivo industriale potrebbero essere devastanti. Al momento tutti gli indizi a disposizione ci conducono a pensare che l’unico obiettivo degli autori di WildPressure sia la raccolta di informazioni dalle reti prese di mira. Tuttavia, questa campagna è ancora in fare di sviluppo; oltre ai tre campioni iniziali, abbiamo già rilevato nuovi campioni malevoli. Non possiamo ancora stabilire con certezza quali saranno le conseguenze di un potenziamento di WildPressure, ma continueremo a monitorare la sua evoluzione”, ha dichiarato Denis Legezo, Senior Security Researcher.

Maggiori informazioni su WildPressure sono disponibili su Securelist.

Per evitare di essere presi di mira da un attacco mirato, gli esperti di Kaspersky raccomandano di:

- Aggiornare regolarmente tutti i software utilizzati in azienda, in particolare ogni volta che viene rilasciata una nuova patch di sicurezza. I prodotti di sicurezza con funzionalità di Vulnerability Assessment e Patch Management possono aiutare ad automatizzare questi processi.

- Scegliere una soluzione di sicurezza di qualità comprovata come Kaspersky Endpoint Security, dotata di funzionalità di rilevamento basate sul comportamento che garantisce una protezione efficace contro le minacce note e sconosciute, inclusi gli exploit.

- Oltre ad adottare le misure necessarie per la protezione degli endpoint, è importante implementare una soluzione di sicurezza di livello aziendale in grado di rilevare, sin dalla fase iniziale, le minacce avanzate a livello di rete, come Kaspersky Anti Targeted Attack Platform.

- Accertarsi che il personale acquisisca le nozioni base di cyber-hygiene, poiché molti attacchi mirati vengono veicolati tramite phishing o altre tecniche di ingegneria sociale.

- Assicurarsi che il team di sicurezza abbia accesso alle più recenti informazioni sulle minacce informatiche. Kaspersky APT Intelligence Reporting mette a disposizione dei clienti i report privati sugli sviluppi più recenti nel panorama delle minacce.