A cura di Websense

Anche se Nuclear Pack non è l’exploit kit più sofisticato – il primato è infatti stato assegnato ad Angler – è sicuramente molto efficace. E’ stato utilizzato in campagne ad alto impatto, come la compromissione di AskMen, ed è stato usato dal gruppo APT che ha ideato Operation Windigo. Nuclear Pack ha un’ampia serie di attacchi nel proprio repertorio, tra cui gli exploit Flash, Silverlight, PDF e Internet Explorer, ed è in grado di installare qualsiasi malware. Inoltre, Nuclear Pack è stato costantemente migliorato dai suoi autori per evitare di essere rilevato e per aumentare ulteriormente il livello di infezione.

Gli exploit kit sono oggi la principale fonte di compromissioni; sono uno dei veicoli primari sia per gli 0-day che per le vulnerabilità conosciute e altamente efficaci, garantendo un accesso per rilasciare contenuti malware attivi (come il trojan bancario Zeus) che, una volta installati nel sistema, consentono ai cyber criminali di accedere alle reti interne e in ultima analisi di effettuare l’exfiltration dei dati. Lo scorso anno Websense ha rilevato e bloccato più di 66 milioni di minacce contenenti exploit kit e oltre 1 miliardo di catch ai livelli più avanzati, come dropper file, C&C traffic (Call Home stage) che sono comunemente attribuibili alla nuova attività degli exploit kit. In sostanza, gli explot kit sono soluzioni complete e immediatamente disponibili che i criminali informatici possono acquistare per compromettere i sistemi, sfruttando diverse vulnerabilità software all’interno del sistema della vittima. Inoltre, questi kit sono attrezzati per sconfiggere soluzioni IDS e Anti-Virus al fine di evitare il rilevamento, la tecnica principale utilizzata per raggiungere questo obiettivo è l’offuscamento del codice, che è usato per nascondere la vera natura del codice malevolo. Gli exploit kit cambiano e vengono migliorati costantemente per essere al passo con le diverse soluzioni di sicurezza e la nuova versione di Nuclear Pack rappresenta il prossimo livello di evoluzione dell’exploit kit.

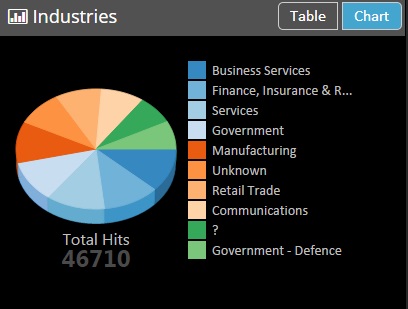

Panoramica delle infezioni Nuclear Pack:

Nuclear Pack segue la tradizionale catena di un attacco e lo schema delle 7 Fasi di una minaccia avanzata.

I clienti Websense sono protetti contro questa minaccia grazie ad ACE, il nostro Advanced Classification Engine, in queste diverse fasi:

Fase 2 (Esca) – ACE offre la rilevazione dei siti Web compromessi

Fase 3 (Reindirizzamento) – ACE permette di rilevare i codici infetti che reindirizzano gli utenti alla pagina di exploit

Fase 4 (Exploit Kit) – ACE rileva i codici malevoli che cercano di mettere in atto il cyber attacco

Fase 5 (Dropper File) – ACE permette di identificare i file binari associati a questo attacco

Vale la pena notare che la versione originaria di Nuclear Pack usava pattern URL prevedibili. Nella nuova versione invece la reindirizzazione degli URL e i metodi sono estremamente casuali, rendendo più difficile il rilevamento della fase di reindirizamento.

La catena di infezione di Nuclear Pack:

Offuscamento

Come altri exploit kit, Nuclear Pack usa diverse tecniche di offuscamento per evitare di essere rilevato dalle soluzioni IDS e anti-virus. Al fine di rilevare e garantire la protezione contro questa minaccia, è importante capire e identificare le tecniche di offuscamento che sono uniche per questo exploit kit. Dopo aver pulito la landing page in modo che sia strutturata correttamente, ritroviamo ancora il codice JavaScript altamente offuscato.

L’analisi della struttura del codice offuscato rivela che attualmente è costituito solo da poche parti:

1. Alcune routine di supporto per il de-offuscamento

2. Contenuti offuscati (utilizza il format decimale per memorizzare il plugin rilevato e l’attuale parte di sfruttamento dell’exploit kit)

3. Routine di de-offuscamento

4. L’attuale de-offuscamento

5. Esecuzione del JavaScript de-offuscato

Come funziona il de-offuscamento di Nuclear Pack:

In sostanza la pagina di destinazione prende solo il contenuto offuscato, lo mette in chiaro e poi lo esegue. Una delle più singolari tecniche di offuscamento di Nuclear Pack è l’uso del colore di background per offuscare e de-offuscare determinate funzionalità. La versione originaria di Nuclear Pack imposta sempre un colore di background arbitrario della pagina. In seguito, document.bgcolor è usato per de-offuscare alcune funzioni, che erano nascoste con valori di colore esadecimale.

Una volta che l’exploit kit è de-offuscato, è rivelata la vera funzionalità dell’exploit kit. Il codice de-offuscato ha quattro parti e vengono eseguite seguendo questo ordine:

1. Rilevazione del plugin

2. Exploit XMLDOM Information Disclosure per determinare quale anti-virus è in esecuzione sul sistema

3. Verifica se la versione del plugin della vittima è vulnerabile

4. Lancio di uno o più exploit appropriati

Nuclear Pack utilizza la library PluginDetect per identificare la vittima.

Rilevazione del plugin:

Nuclear Pack utilizza la vulnerabilità di controllo CVE-2013-7331 XMLDOM ActiveX per elencare i software anti-virus presenti sul sistema target. Si può notare che la vulnerabilità colpisce solo gli utenti Internet Explorer. L’uso di questo exploit per identificare la macchina della vittima per il software anti-virus non è tipica solo di Nuclear Pack: sempre più spesso, infatti, viene adottata da un maggior numero di exploit kit (tra cui Angler e RIG). Se viene rilevata una specifica (hardcoded) soluzione anti-virus, il tentativo di infezione fallisce per evitare la possibilità di essere rilevati.

Rilevamento Anti-Virus:

Prima di lanciare gli exploit, Nuclear Pack effettua una verifica per controllare che la vittima abbia una versione vulnerabile del plugin. Come si può vedere di seguito, Nuclear Pack controlla anche le versioni Java vulnerabili. Tale funzionalità è solo un placeholder, dal momento che non sembra usare nessun exploit Java.

Verifica del plugin vulnerabili:

Infine, basandosi sui risultati della precedente verifica, l’exploit kit esegue uno o più exploit appropriati.

Nuova versione di Nuclear Pack

Nel mese di dicembre, è apparsa una nuova versione di Nuclear Pack. Anche se è stata utilizzata solo su bassa scala, è molto probabile che questa nuova versione sostituirà completamente quella precedente. Come per ogni nuova release di un software, la nuova versione di Nuclear Pack ha nuove funzionalità e diversi miglioramenti. La più grande diffenza tra la nuova versione e quelle precedenti è l’utilizzo completamente diverso delle tecniche di offuscamento per nascondere il codice malevolo dalle soluzioni di sicurezza.

Oltre alla revisione completa dei metodi di de-offuscamento, Nuclear Pack ora usa un secondo strato elementare di de-offuscamento. In altre parole, c’è un altro livello di offuscamento. E’ molto semplice e comprensibile, ma probabilmente utile contro i prodotti di sicurezza che possono affrontare solo un livello di offuscamento. Per aumentare sempre di più il livello di infezione, Nuclear Pack è in grado di

In passato, Nuclear Pack usava anche semplici pattern URL specifici per questo exploit kit; con la nuova versione non è più così. Inoltre, un’ampia sezione della library originaria PluginDetect è stata eliminata, lasciando solo l’essenziale e rendendo il Nuclear Pack più efficiente.

Inoltre, l’autore di Nuclear Pack ha introdotto il metodo di offuscamento basato su XRO per il payload dei malware, rendendo più difficile rilevare il dropper file con IDS o anti-virus dal momento che le signature non corrispondono al payload codificato. Websense File Sandboxing segnala gli eseguibili dropped come malevoli.

Payload del Malware Payload XOR-ed con stringa ASCII “kFLzT”

Per concludere, la nuova versione usa solo gli exploit Flash (CVE-2014-8439) e Silverlight (CVE-2013-0074 / CVE-2013-3896). Questo sembra essere un trend generale tra i diversi exploit kit, non vengono più usati gli exploit Java, Internet Explorer e PDF in favore degli exploit Flash e Silverlight, più di successo. Ci sono due ragioni principali dietro a questo cambiamento: in primo luogo, Flash e Silverlight sono plugin ampiamenti usati, mentre i plugin di Java e Adobe Reader sono sempre meno comuni. Inoltre, a causa della diversità del mercato dei browser, l’uso di exploit Internet Explorer è sempre meno redditizio. In secondo luogo, anche se la sicurezza del browser è aumentata negli ultimi anni, diversi plugin sembrano rimanere indietro in termini di sicurezza.